Alles, was Sie wissen müssen, wenn der Mac mit neuer Silver Sparrow-Malware infiziert ist (08.23.25)

Wenn Sie der Meinung sind, dass Ihr Mac vor Malware geschützt ist, denken Sie noch einmal darüber nach. Malware-Autoren sind versiert darin, Schwachstellen verschiedener Plattformen, einschließlich macOS, auszunutzen. Dies zeigt sich in früheren Malware-Infektionen, die auf Macs abzielten, einschließlich der Malware Shlayer und der Malware Top Results.

Was ist Silver Sparrow macOS Malware?Kürzlich haben Sicherheitsforscher von Red Canary, Malwarebytes und VMware Carbon Black entdeckte eine neue macOS-Malware, die weltweit mehr als 40.000 Macs infizierte. Diese neue Bedrohung heißt Silver Sparrow. Laut Malwarebytes hat sich die Malware in 153 Ländern verbreitet, wobei die USA, Großbritannien, Kanada, Frankreich und Deutschland die höchsten Konzentrationen aufweisen. Es ist unklar, wie viele dieser 40.000 M1-Macs sind und wir wissen nicht genau, wie die Verteilung aussieht.

Forscher haben festgestellt, dass Silver Sparrow zwar eine ziemlich ernsthafte Bedrohung für das infizierte Gerät darstellt, aber kein bösartiges Verhalten zeigt, das häufig von gängiger macOS-Adware erwartet wird. Dies macht die Malware verwirrender, da Sicherheitsexperten keine Ahnung haben, wozu die Malware entwickelt wurde.

Die Forscher stellten jedoch fest, dass die Malware jederzeit bereit war, eine schädliche Nutzlast zu liefern. Bei der Untersuchung hat der Silver Sparrow macOS-Malware-Stamm nie eine bösartige Nutzlast auf den infizierten Geräten geliefert, aber sie warnten die betroffenen Mac-Benutzer, dass er trotz seines ruhenden Verhaltens immer noch erhebliche Risiken birgt.

Obwohl die Forscher nicht beobachtet haben, dass Silver Sparrow zusätzliche bösartige Nutzlasten liefert, machen seine M1-Chipkompatibilität, globale Reichweite, hohe Infektionsrate und Betriebsreife den Silver Sparrow zu einer ziemlich ernsten Bedrohung. Die Sicherheitsexperten stellten außerdem fest, dass die Mac-Malware sowohl mit Intel- als auch mit Apple-Silicon-Prozessoren kompatibel ist.

Hier ist eine grobe Zeitleiste der Entwicklung der Silver Sparrow-Malware:

- August 18. August 2020: Malware-Version 1 (Nicht-M1-Version) Callback-Domain api.mobiletraits[.]com erstellt

- 31. August 2020: Malware-Version 1 (Nicht-M1-Version) an VirusTotal gesendet

- 2. September 2020: Datei version.json, die während der Ausführung der Malware-Version 2 an VirusTotal gesendet wurde

- 5. Dezember 2020: Rückrufdomäne der Malware-Version 2 (M1-Version) erstellt api.specialattributes[.] com erstellt

- 22. Januar 2021: PKG-Dateiversion 2 (mit einer M1-Binärdatei) an VirusTotal gesendet

- 26. Januar 2021: Red Canary erkennt die Silver Sparrow-Malware Version 1

- 9. Februar 2021: Red Canary erkennt die Silver Sparrow-Malware Version 2 (M1-Version)

Das Sicherheitsunternehmen Red Canary hat die neue Malware entdeckt, die auf Macs mit den neuen M1-Prozessoren abzielt. Die Malware heißt Silver Sparrow und verwendet die Javascript-API des macOS Installers, um Befehle auszuführen. Hier ist, was Sie wissen müssen.

Niemand weiß es genau. Einmal auf einem Mac Silver Sparrow verbindet sich einmal pro Stunde mit einem Server. Sicherheitsforscher befürchten, dass es sich auf einen größeren Angriff vorbereiten könnte.

Das Sicherheitsunternehmen Red Canary glaubt, dass Silver Sparrow zwar noch eine bösartige Nutzlast geliefert hat, diese jedoch eine ziemlich ernsthafte Bedrohung darstellen könnte. p>

Die Malware ist bekannt geworden, weil sie auf dem M1-Chip von Apple läuft. Das deutet nicht unbedingt darauf hin, dass die Kriminellen gezielt auf M1-Macs abzielen, sondern deutet eher darauf hin, dass sowohl M1-Macs als auch Intel-Macs infiziert sein können.

Bekannt ist, dass die infizierten Computer einmal pro Stunde einen Server kontaktieren , daher kann dies eine Form der Vorbereitung auf einen größeren Angriff sein.

Die Malware verwendet die Javascript-API des Mac OS Installer, um Befehle auszuführen.

Das Sicherheitsunternehmen war bisher nicht in der Lage bestimmen, wie die Befehle zu weiteren Ergebnissen führen, und es ist daher noch unbekannt, inwieweit Silver Sparrow eine Bedrohung darstellt. Das Sicherheitsunternehmen hält die Malware dennoch für ernst.

Auf Apple-Seite hat das Unternehmen das Zertifikat widerrufen, das zum Signieren des Pakets verwendet wurde, das mit der Silver Sparrow-Malware verbunden ist.

Trotz des Notardienstes von Apple haben die Entwickler von macOS-Malware erfolgreich auf Apple-Produkte abzielt, einschließlich solcher, die den neuesten ARM-Chip wie MacBook Pro, MacBook Air und Mac Mini verwenden.

Apple behauptet, eine „Industrie- führenden" Benutzerschutzmechanismus vorhanden, aber die Bedrohung durch Malware taucht immer wieder auf.

Tatsächlich scheinen Bedrohungsakteure bereits die Nase vorn zu haben und zielen auf die M1-Chips in ihren Kinderschuhen ab. Dies, obwohl viele legitime Entwickler ihre Anwendungen nicht auf die neue Plattform portiert haben.

Silver Sparrow macOS-Malware liefert Binärdateien für Intel und ARM aus, verwendet AWS und Akamai CDN

Die Forscher erklärten Silver Sparrows Operationen im Blogpost „Clipping Silver Sparrow’s Wings: Outing macOS malware before it takes flight“.

Die neue Malware existiert in zwei Binärdateien, dem Mach-Objekt-Format für Intel x86_64-Prozessoren und Mach-O Binärdatei für die M1-Macs.

Die macOS-Malware wird über Apple-Installationspakete namens „update.pkg“ oder „updater.pkg“ installiert.

Die Archive enthalten JavaScript-Code, der ausgeführt wird, bevor das Installationsskript ausgeführt wird, und fordert den Benutzer auf, dies zuzulassen ein Programm „feststellt, ob die Software installiert werden kann.“

Wenn der Benutzer zustimmt, installiert der JavaScript-Code ein Skript namens verx.sh. Den Installationsvorgang zu diesem Zeitpunkt abzubrechen ist sinnlos, da das System laut Malwarebytes bereits infiziert ist.

Nach der Installation kontaktiert das Skript stündlich einen Befehls- und Kontrollserver und sucht nach auszuführenden Befehlen oder Binärdateien.

Das Kommando- und Kontrollzentrum wird auf der Infrastruktur von Amazon Web Services (AWS) und Akamai Content Delivery Networks (CDN) ausgeführt. Die Forscher sagten, dass die Verwendung der Cloud-Infrastruktur es schwieriger macht, den Virus zu blockieren.

Überraschenderweise haben die Forscher die Bereitstellung der endgültigen Nutzlast nicht erkannt, wodurch das endgültige Ziel der Malware ein Rätsel wird.

Sie stellten fest, dass die Malware möglicherweise darauf wartete, dass bestimmte Bedingungen erfüllt wurden. Ebenso könnte es möglicherweise erkennen, dass es von den Sicherheitsforschern überwacht wird, wodurch die Bereitstellung der bösartigen Nutzlast vermieden wird.

Bei der Ausführung geben die Intel x86_64-Binärdateien „Hello World“ aus, während die Mach-O-Binärdateien „Sie haben es getan“ anzeigen !”

Die Forscher nannten sie „bystander binaries“, weil sie kein böswilliges Verhalten zeigten. Darüber hinaus verfügt die macOS-Malware über einen Mechanismus, um sich selbst zu entfernen, was ihre Stealth-Fähigkeiten erweitert.

Sie stellten jedoch fest, dass die Selbstentfernungsfunktion auf keinem der infizierten Geräte verwendet wurde. Die Malware sucht auch nach der img-URL, von der sie nach der Installation heruntergeladen wurde. Sie argumentierten, dass die Malware-Entwickler verfolgen wollten, welcher Vertriebskanal der effektivste sei.

Die Forscher konnten nicht herausfinden, wie die Malware geliefert wurde, aber mögliche Verbreitungskanäle umfassen gefälschte Flash-Updates, raubkopierte Software, bösartige Werbung oder legitime Apps.

Cyberkriminelle definieren die Regeln ihrer Angriffe Es liegt an uns, uns gegen ihre Taktiken zu verteidigen, auch wenn diese Taktiken nicht ganz klar sind. Dies ist die Situation bei Silver Sparrow, der neu identifizierten Malware, die auf macOS abzielt. Derzeit scheint es nicht allzu viel zu bewirken, aber es kann Einblicke in Taktiken geben, gegen die wir uns verteidigen sollten.

Technische Daten der Silver Sparrow-Malware

Den Untersuchungen der Forscher zufolge gibt es zwei Versionen der Silver Sparrow-Malware, die als „Version 1“ und „Version 2“ bezeichnet werden.

Malware-Version 1

- Dateiname: updater.pkg (Installationspaket für v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Malware Version 2

- Dateiname: update .pkg (Installationspaket für v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Abgesehen von der Änderung der Download-URLs und Skriptkommentare hatten die beiden Malware-Versionen nur einen wesentlichen Unterschied. Die erste Version umfasste eine Mach-O-Binärdatei, die nur für die Intel x86_64-Architektur kompiliert wurde, während die zweite Version eine Mach-O-Binärdatei enthielt, die sowohl für die Intel x86_64- als auch die M1-ARM64-Architektur kompiliert wurde. Dies ist wichtig, da die M1 ARM64-Architektur neu ist und nur sehr wenige Bedrohungen für die neue Plattform entdeckt wurden.

Die von Mach-O kompilierten Binärdateien scheinen nichts zu tun, daher werden sie als "Bystander" bezeichnet Binärdateien.“

Wie wird Silver Sparrow verteilt?Basierend auf Berichten werden viele macOS-Bedrohungen durch bösartige Werbung als einzelne, in sich geschlossene Installer im PKG- oder DMG-Format verbreitet, die sich als legitime Anwendung – wie Adobe Flash Player – oder als Updates ausgeben. In diesem Fall verteilten die Angreifer die Malware jedoch in zwei getrennten Paketen: updater.pkg und update.pkg. Beide Versionen verwenden die gleichen Ausführungstechniken, unterscheiden sich nur in der Kompilierung der Bystander-Binärdatei.

Eine Besonderheit von Silver Sparrow ist, dass seine Installationspakete die JavaScript-API des macOS Installer nutzen, um verdächtige Befehle auszuführen. Während einige legitime Software dies auch tut, ist dies das erste Mal, dass Malware dies tut. Dies ist eine Abweichung von dem Verhalten, das wir normalerweise bei bösartigen macOS-Installationsprogrammen beobachten, die im Allgemeinen Vorinstallations- oder Nachinstallationsskripte verwenden, um Befehle auszuführen . Bei Vorinstallation und Nachinstallation generiert die Installation ein bestimmtes Telemetriemuster, das wie folgt aussieht:

- Übergeordneter Prozess: package_script_service

- Prozess: bash, zsh, sh, Python, oder ein anderer Interpreter

- Befehlszeile: enthält Vorinstallation oder Nachinstallation

Dieses Telemetriemuster ist an sich kein besonders zuverlässiger Indikator für Bösartigkeit, da selbst legitime Software die Skripte verwendet, aber es identifiziert Installationsprogramme im Allgemeinen zuverlässig mit Vorinstallations- und Nachinstallationsskripten. Silver Sparrow unterscheidet sich von dem, was wir von bösartigen macOS-Installationsprogrammen erwarten, indem es JavaScript-Befehle in die XML-Datei der Distributionsdefinition der Paketdatei einfügt. Dies erzeugt ein anderes Telemetriemuster:

- Übergeordneter Prozess: Installer

- Prozess: bash

Wie bei Vorinstallations- und Nachinstallationsskripten reicht dieses Telemetriemuster allein nicht aus, um bösartiges Verhalten zu erkennen. Vorinstallations- und Nachinstallationsskripts enthalten Befehlszeilenargumente, die Hinweise darauf geben, was tatsächlich ausgeführt wird. Die bösartigen JavaScript-Befehle hingegen werden mit dem legitimen macOS Installer-Prozess ausgeführt und bieten sehr wenig Einblick in den Inhalt des Installationspakets oder wie dieses Paket die JavaScript-Befehle verwendet.

Wir wissen, dass die Malware wurde über Apple-Installationspakete (.pkg-Dateien) namens update.pkg oder updater.pkg installiert. Wir wissen jedoch nicht, wie diese Dateien an den Benutzer geliefert wurden.

Diese .pkg-Dateien enthielten JavaScript-Code, sodass der Code ganz am Anfang ausgeführt wurde, bevor die Installation wirklich begonnen hat . Der Benutzer wird dann gefragt, ob er die Ausführung eines Programms zulassen möchte, "um festzustellen, ob die Software installiert werden kann".

Das Installationsprogramm von Silver Sparrow teilt dem Benutzer mit:

"Dieses Paket führt ein Programm aus, um festzustellen, ob die Software installiert werden kann."

Das bedeutet, dass, wenn Sie auf Weiter klicken, es dann aber besser überlegen und das Installationsprogramm beenden, es wäre zu spät. Sie wären bereits infiziert.

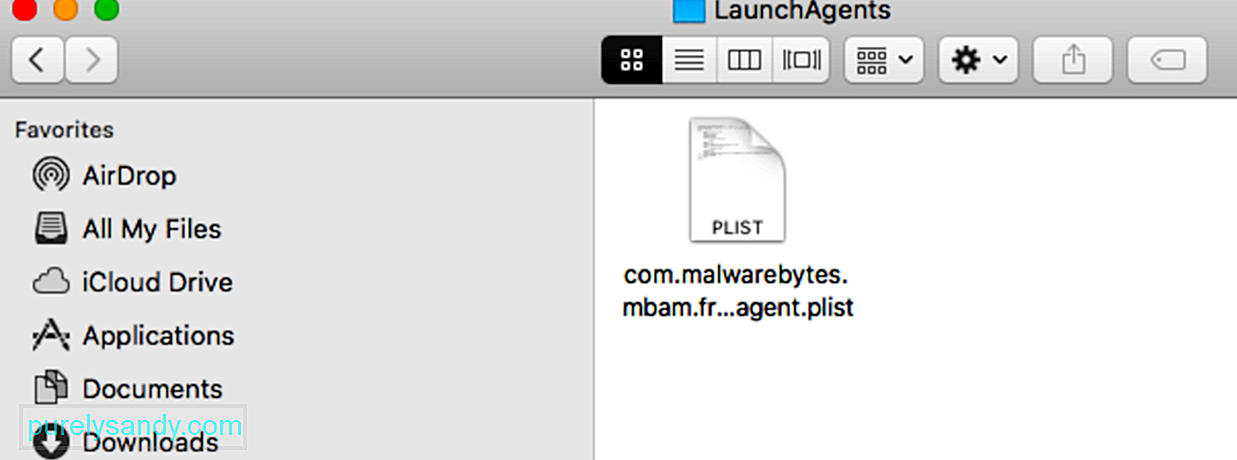

Ein weiterer Hinweis auf bösartige Aktivitäten war der PlistBuddy-Prozess, der einen LaunchAgent auf Ihrem Mac erstellt.

LaunchAgents bieten eine Möglichkeit, launchd, das Initialisierungssystem von macOS um Aufgaben periodisch oder automatisch auszuführen. Sie können von jedem Benutzer auf dem Endpunkt geschrieben werden, werden aber normalerweise auch als der Benutzer ausgeführt, der sie schreibt.

Es gibt mehrere Möglichkeiten, Eigenschaftslisten (Plists) unter macOS zu erstellen, und manchmal verwenden Hacker verschiedene Methoden, um ihre Anforderungen zu erfüllen. Ein solcher Weg ist PlistBuddy, ein integriertes Tool, mit dem Sie verschiedene Eigenschaftslisten auf einem Endpunkt erstellen können, einschließlich LaunchAgents. Manchmal wenden sich Hacker an PlistBuddy, um Persistenz herzustellen, und dies ermöglicht es Verteidigern, den Inhalt eines LaunchAgents mit EDR leicht zu überprüfen, da alle Eigenschaften der Datei vor dem Schreiben in der Befehlszeile angezeigt werden.

In Silver Sparrows In diesem Fall sind dies die Befehle, die den Inhalt der plist schreiben:

- PlistBuddy -c „Add :Label string init_verx“ ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c „Add :RunAtLoad bool true“ ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c „Add :StartInterval integer 3600“ ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c „Add :ProgramArguments Array“ ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c "Add :ProgramArguments:0 string '/bin/sh'" ~/Library/Launchagents/init_verx.plist

- PlistBuddy -c "Add :ProgramArguments:1 string -c" ~ /Library/Launchagents/init_verx.plist

Die LaunchAgent Plist XML sieht wie folgt aus:

Label

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/bin/sh'

-c

“~/Library/Application\\ Support/verx_updater/verx. sh” [timestamp] [data from plist downloaded]

Silver Sparrow enthält auch eine Dateiprüfung, die das Entfernen aller Persistenzmechanismen und Skripte bewirkt, indem geprüft wird, ob ~/Library/._insu auf der Festplatte vorhanden ist. Wenn die Datei vorhanden ist, entfernt Silver Sparrow alle ihre Komponenten vom Endpunkt. Von Malwarebytes gemeldete Hashes (d41d8cd98f00b204e9800998ecf8427e) zeigten an, dass die Datei ._insu leer war.

if [ -f ~/Library/._insu ]

then

rm ~/Library/Launchagents/ verx.plist

rm ~/Library/Launchagents/init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm /tmp/verx

rm -r ~/Library/Application\\ Support/verx_updater

rm / tmp/agent.sh

launchctl remove init_verx

Am Ende der Installation führt Silver Sparrow zwei Discovery-Befehle aus, um Daten für eine curl-HTTP-POST-Anfrage zu erstellen, die anzeigt, dass die Installation stattgefunden hat. Eine ruft die System-UUID für die Berichterstellung ab und die zweite findet die URL, die zum Herunterladen der ursprünglichen Paketdatei verwendet wurde.

Durch Ausführen einer sqlite3-Abfrage findet die Malware die ursprüngliche URL, von der das PKG heruntergeladen wurde, und gibt den Cyberkriminellen eine Idee erfolgreicher Vertriebskanäle. Normalerweise sehen wir diese Art von Aktivität bei bösartiger Adware unter macOS: sqlite3 sqlite3 ~/Library/Preferences/com.apple.LaunchServices.QuarantineEventsV* 'select LSQuarantineDataURLString from LSQuarantineEvent where LSQuarantineDataURLString like “[redactLSQuared]'cantine order by LSQuarantineEvent >So entfernen Sie Silver Sparrow-Malware vom Mac

Apple hat schnell Schritte unternommen, um die Entwicklerzertifikate zu überschreiben, die die Installation der Silver Sparrow-Malware ermöglichten. Weitere Installationen sollten daher nicht mehr möglich sein.

Apple-Kunden sind in der Regel vor Malware geschützt, da jede Software, die außerhalb des Mac App Store heruntergeladen wird, notariell beglaubigt werden muss. In diesem Fall scheinen die Malware-Autoren ein Zertifikat zu erhalten, das zum Signieren des Pakets verwendet wurde.

Ohne dieses Zertifikat kann die Malware keine weiteren Computer mehr infizieren.

Eine andere Möglichkeit, Silver Sparrow zu erkennen, besteht darin, nach Anzeichen zu suchen, die bestätigen, ob Sie es mit einer Silver Sparrow-Infektion oder etwas anderem zu tun haben:

- Suchen Sie nach einem Prozess, der anscheinend von PlistBuddy ausgeführt wird in Verbindung mit einer Befehlszeile, die Folgendes enthält: LaunchAgents und RunAtLoad und true. Diese Analyse hilft, mehrere macOS-Malware-Familien zu finden, um die Persistenz von LaunchAgent zu etablieren.

- Suchen Sie nach einem Prozess, der anscheinend sqlite3 in Verbindung mit einer Befehlszeile ausführt, die Folgendes enthält: LSQuarantine. Diese Analyse hilft dabei, mehrere macOS-Malware-Familien zu finden, die Metadaten für heruntergeladene Dateien manipulieren oder durchsuchen.

- Suchen Sie nach einem Prozess, der in Verbindung mit einer Befehlszeile mit curl ausgeführt zu sein scheint, die Folgendes enthält: s3.amazonaws.com Diese Analyse hilft, mehrere macOS-Malware-Familien zu finden, die S3-Buckets für die Verteilung verwenden.

Das Vorhandensein dieser Dateien weist auch darauf hin, dass Ihr Gerät entweder mit Version 1 oder Version 2 der Silver Sparrow-Malware kompromittiert wurde :

- ~/Library/._insu (leere Datei, die verwendet wird, um der Malware zu signalisieren, dass sie sich selbst löschen soll)

- /tmp/agent.sh (Shell-Skript für Installationsrückruf ausgeführt)

- /tmp/version.json (von S3 heruntergeladene Datei, um den Ausführungsablauf zu bestimmen)

- /tmp/version.plist (version.json wurde in eine Eigenschaftenliste umgewandelt)

Für Malware-Version 1:

- Dateiname: updater.pkg (Installer-Paket für v1) oder Updater (Binär Mach-O Intel Binärdatei im v1-Paket)

- MD5: 30c9bc7d40454e501c358f77449071aa oder c668003c9c5b1689ba47a431512b03cc

- s3.amazon [.]com (S3-Bucket mit version.json für v1)

- ~/Library/Application Support/agent_updater/agent.sh (v1-Skript, das jede Stunde ausgeführt wird)

- /tmp /agent (Datei mit endgültiger v1-Nutzlast, falls verteilt)

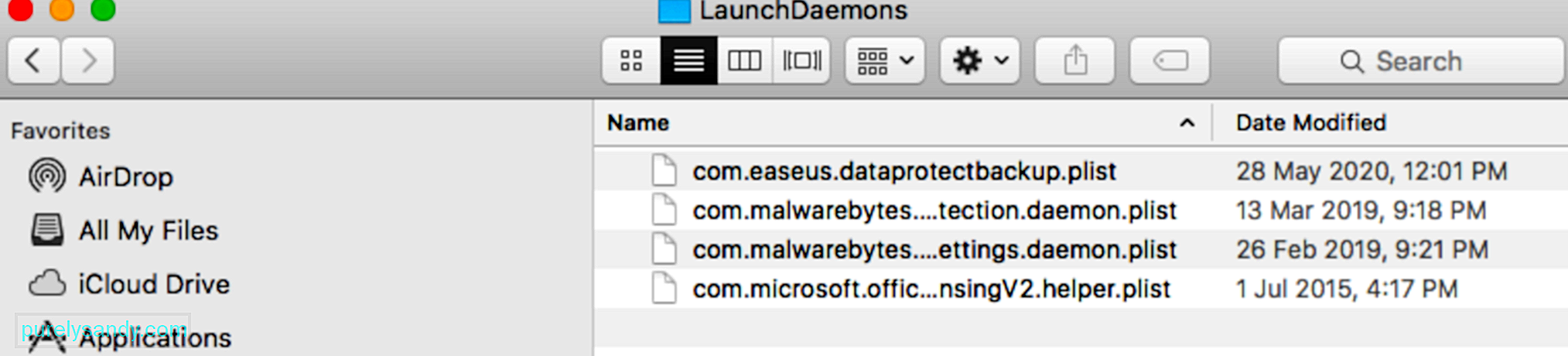

- ~/Library/Launchagents/agent.plist (v1-Persistenzmechanismus)

- ~/Library/Launchagents/init_agent.plist (v1 Persistenzmechanismus)

- Entwickler-ID Saotia Seay (5834W6MYX3) – v1 Bystander Binärsignatur von Apple widerrufen

Für Malware Version 2:

- Dateiname: update.pkg (Installer-Paket für v2) oder tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel & M1 Binary in v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 oder b370191228fef82635af

- s3.amazonaws[.]com (S3-Bucket mit version.json für v2)

- ~/Library/Application Support/verx_updater/verx.sh (v2-Skript, das jede Stunde ausgeführt wird)

- /tmp/verx (Datei mit endgültiger v2-Nutzlast, falls verteilt)

- ~/Library/Launchagents/verx.plist (v2-Persistenzmechanismus)

- ~/Library/Launchagents/init_verx.plist (v2-Persistenzmechanismus)

- Entwickler-ID Julie Willey (MSZ3ZH74RK) – v2-Bystander-Binärsignatur von Apple widerrufen

Um die Silver Sparrow-Malware zu löschen, können Sie die folgenden Schritte ausführen:

1. Scannen Sie mit einer Anti-Malware-Software.Der beste Schutz gegen Malware auf Ihrem Computer ist immer eine zuverlässige Anti-Malware-Software wie Outbyte AVarmor. Der Grund ist einfach: Eine Anti-Malware-Software scannt Ihren gesamten Computer, findet und entfernt alle verdächtigen Programme, egal wie gut sie versteckt sind. Das manuelle Entfernen von Malware kann funktionieren, aber es besteht immer die Möglichkeit, dass Sie etwas verpassen. Ein gutes Anti-Malware-Programm tut dies nicht.

2. Löschen Sie Silver Sparrow-Programme, -Dateien und -Ordner.

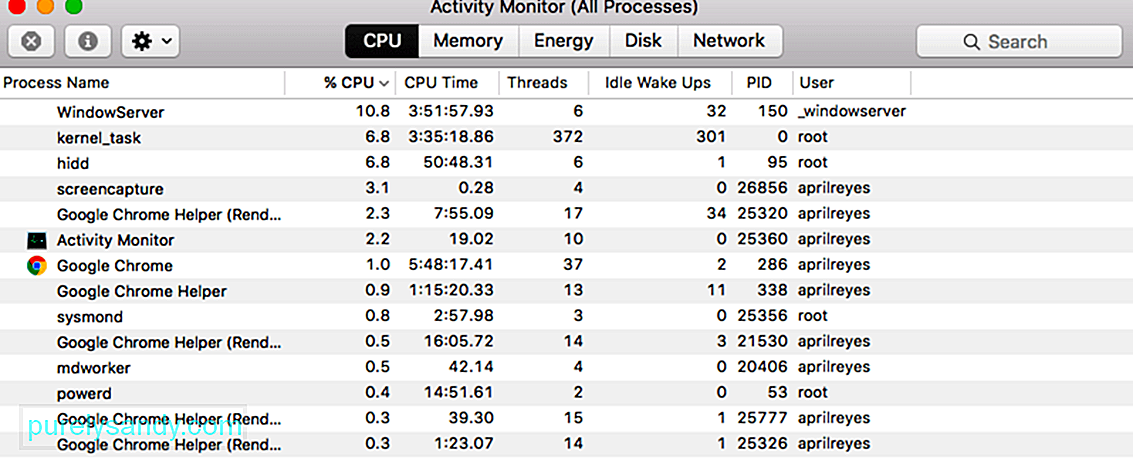

Um die Silver Sparrow-Malware auf Ihrem Mac zu löschen, navigieren Sie zuerst zum Aktivitätsmonitor und beenden Sie alle verdächtigen Prozesse. Andernfalls erhalten Sie Fehlermeldungen, wenn Sie versuchen, es zu löschen. Um zum Aktivitätsmonitor zu gelangen, führen Sie die folgenden Schritte aus:

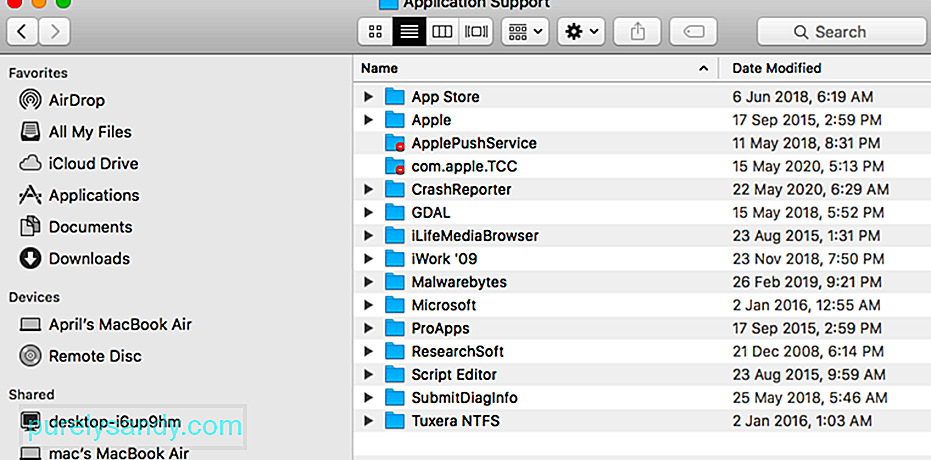

Nachdem Sie alle verdächtigen Programme gelöscht haben, müssen Sie auch die Malware-bezogenen . löschen Daten und Ordner. Die folgenden Schritte sind erforderlich:

Nachdem Sie die Malware manuell von den Festplatten Ihres Computers gelöscht haben, müssen Sie auch alle Top Results-Browsererweiterungen deinstallieren. Gehen Sie zu Einstellungen > Erweiterungen in dem von Ihnen verwendeten Browser und entfernen Sie alle Erweiterungen, mit denen Sie nicht vertraut sind. Alternativ können Sie Ihren Browser auf die Standardeinstellungen zurücksetzen, da dadurch auch alle Erweiterungen entfernt werden.

ZusammenfassungDie Silver Sparrow-Malware bleibt mysteriös, da sie auch nach langer Zeit keine zusätzlichen Nutzlasten herunterlädt. Dies bedeutet, dass wir keine Ahnung haben, wofür die Malware entwickelt wurde, was Mac-Benutzer und Sicherheitsexperten darüber rätselt, was sie tun soll. Trotz des Fehlens bösartiger Aktivitäten stellt das Vorhandensein der Malware selbst eine Bedrohung für die infizierten Geräte dar. Daher sollte es sofort entfernt und alle Spuren davon gelöscht werden.

YouTube-Video.: Alles, was Sie wissen müssen, wenn der Mac mit neuer Silver Sparrow-Malware infiziert ist

08, 2025